微软将在未来版本的 Windows 和 Windows Server 中默认禁用 NTLM

微软表示,在即将发布的 Windows 版本中,已使用近 30 年的 NTLM(New Technology LAN Manager)身份验证协议将默认处于禁用状态。此举旨在应对该协议长期存在的重大安全风险——这些漏洞使企业基础设施极易遭受网络攻击。

NTLM 是一种“挑战-响应”式身份验证协议,于 1993 年随 Windows NT 3.1 首次推出,用以取代更早期的 LAN Manager(LM)协议。自 Windows 2000 起,Kerberos 已成为域环境中的默认身份验证协议,NTLM 则退居为 Kerberos 不可用时的备用方案。然而,问题在于 NTLM 使用的加密机制较弱,易受多种攻击方式利用。

多年来,NTLM 一直是 NTLM 中继攻击 的主要目标。在此类攻击中,攻击者诱使网络中已被攻陷的设备向其控制的服务器发起身份验证,从而提升权限,最终完全接管整个 Windows 域。尽管风险广为人知,NTLM 至今仍在许多 Windows 服务器上启用,使得攻击者可利用 PetitPotam、ShadowCoerce、DFSCoerce 和 RemotePotato0 等技术绕过现有安全防护。

此外,NTLM 也常成为 “传递哈希”攻击 的突破口。攻击者通过系统漏洞或恶意软件窃取设备上的 NTLM 哈希值(即密码的哈希形式),并利用这些哈希值冒充合法用户进行身份验证,进而访问敏感数据并在内网横向移动。

默认被阻止,不再自动使用

2026 年 1 月 29 日,微软宣布:作为其推动无密码化、抗钓鱼身份验证战略的一部分,NTLM 将在下一个主要版本的 Windows Server 及其配套的客户端 Windows 系统中默认禁用。这标志着微软正式迈出淘汰这一陈旧协议的关键一步,并全面转向基于 Kerberos 的更安全身份验证体系。

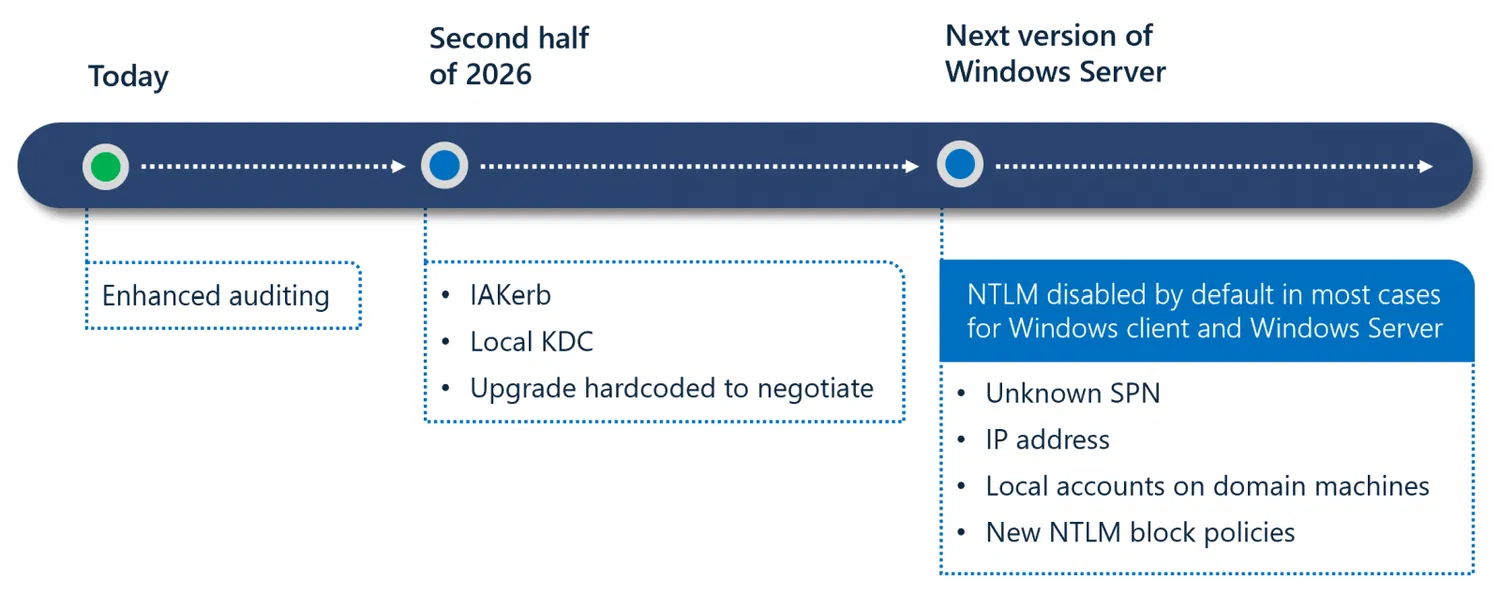

为平稳过渡,微软制定了三阶段迁移计划,旨在降低 NTLM 相关风险,同时最大限度减少对现有 IT 基础设施的影响:

第一阶段:管理员可利用 Windows 11 24H2 版本和 Windows Server 2025 中提供的增强型审计工具,识别当前环境中 NTLM 的使用位置和具体场景。

第二阶段(2026 年下半年):将推出新功能,包括 IAKerb 和 本地密钥分发中心(Local KDC),用于覆盖那些原本会回退到 NTLM 的典型遗留场景。

第三阶段:在未来的系统版本中,网络 NTLM 将默认禁用。不过,协议本身仍保留在系统中,管理员可通过组策略等手段按需手动启用。

微软强调:

“默认禁用 NTLM 并不意味着立即从 Windows 中彻底移除该协议。这意味着 Windows 将以‘默认安全’的状态交付 —— 网络 NTLM 身份验证将被阻止,且不再自动启用。”

操作系统将优先使用基于 Kerberos 的现代、更安全的身份验证替代方案。同时,通过 Local KDC 和 IAKerb(目前处于预览阶段)等新技术,支持常见的遗留应用场景。

事实上,微软早在 2023 年 10 月就首次公开宣布了淘汰 NTLM 的计划,并承诺提供更完善的管理工具,帮助管理员监控和限制 NTLM 在其环境中的使用。

2024 年 7 月,微软正式将 NTLM 标记为 Windows 和 Windows Server 中的“已弃用”协议,并建议开发者尽快迁移到 Kerberos 或 Negotiate 身份验证机制,以避免未来兼容性问题。

值得注意的是,微软自 2010 年起就已警告开发者不要在应用程序中使用 NTLM,并建议 Windows 管理员要么完全禁用 NTLM,要么通过配置(例如结合 Active Directory 证书服务 AD CS)来防御 NTLM 中继攻击。如今,这一长期预警终于迈入实质性执行阶段。